Deutsche Spieler oft betroffen

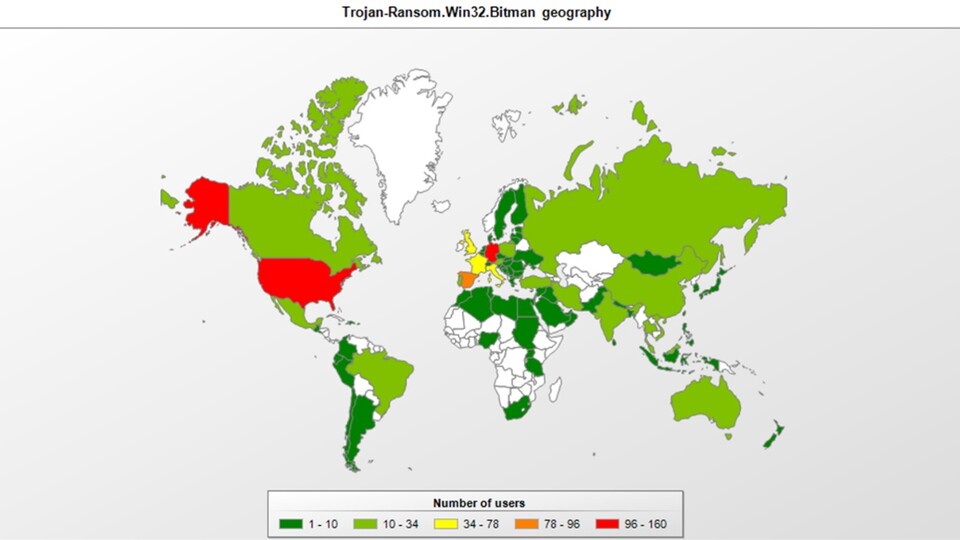

Bis zum Juli 2015 zielten 19,07 Prozent der Angriffe, die von Kaspersky registriert wurden auf deutsche Spieler. Nur Gamer aus Frankreich waren mit 27,26 Prozent noch häufiger betroffen, während die USA mit 9,22 Prozent auf dem dritten Platz liegen. Hat die Schadsoftware zugeschlagen, wird der Nutzer aufgefordert, bis zu 500 US-Dollar für die Entschlüsselung zu bezahlen.

Das sind nach aktuellem Kurs umgerechnet rund 440 Euro, die aber nicht auf herkömmlichem Weg überwiesen werden sollen. Stattdessen erzeugt Teslacrypt bei jeder neuen Infektion eine Bitcoin-Adresse, auf die dann das »Lösegeld« überwiesen werden soll. Reagiert der Nutzer nicht innerhalb einer bestimmten Zeit mit einer Zahlung, wird das Lösegeld sogar verdoppelt und mit der unwiderruflichen Löschung des Keys zum Entschlüsseln gedroht.

Nach der Überweisung der Bitcoins soll das Opfer der Erpressung dann den Schlüssel erhalten, mit dem die Daten wieder lesbar gemacht werden können. Das funktioniert laut User-berichten teils, allerdings gibt es auch Berichte, laut denen die Entschlüsselung selbst nach einer Zahlung nicht funktioniert und sowohl Geld als auch Datei-Inhalt weg sind – unserer Meinung nach sollten Sie deshalb auf keinen Fall zahlen.

Täuschungsversuche

Die Schadsoftware versucht auch, eine Nachverfolgung durch die Nutzung von Kontroll-Servern im Tor-Netzwerk zu erschweren und speichert den für die Verschlüsselung genutzten Key nicht auf der lokalen Festplatte ab. Frühere Versionen von Teslacrypt ließen sich noch durch eine vorgetäuschte Bitcoin-Zahlung überlisten, außerdem konnte die Verschlüsselung durch Ausschalten des Rechners abgebrochen werden, worauf der Schlüssel in einer Datei zu finden war. In der aktuellen Version funktionieren diese Tricks aber nicht mehr.

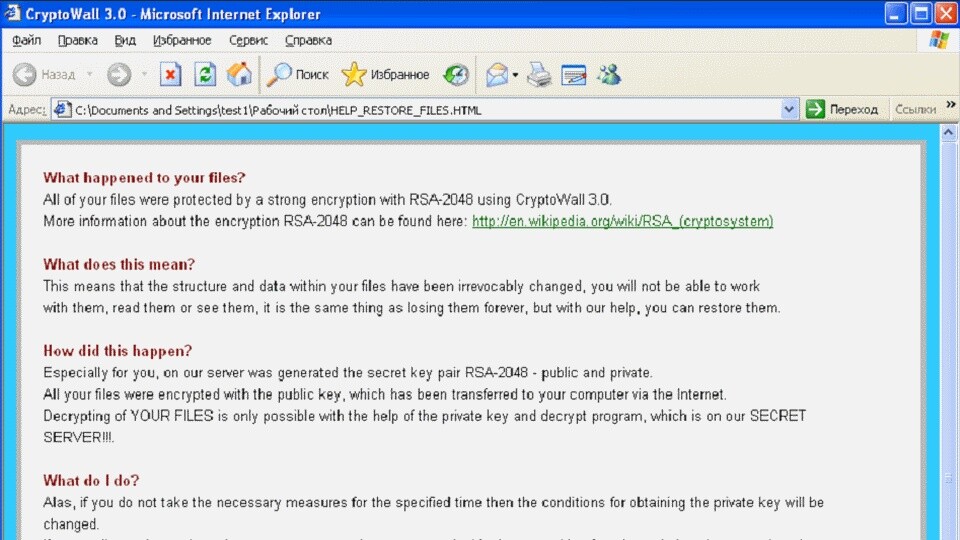

Zusätzlich versucht Teslacrypt, Sie über die tatsächlich verwendete Verschlüsselung zu täuschen. Während eine ältere Version »nur« behauptete, den mit reiner Rechenleistung aktuell kaum knackbaren Algorithmus RSA-2048 zu verwenden, wurde tatsächlich die weniger sichere symmetrische Verschlüsselung AES-256 eingesetzt. Aus diesem Grund war es Cisco Systems möglich, die Arbeitsweise von Teslacrypt zu analysieren und das Kommandozeilen-Tool Teslacrypt Dectypter zu entwickeln, der die verschlüsselten Daten wieder lesbar machen kann.

Teslacrypt 2.0 gaukelt den Betroffenen nun sogar vor, eine ganz andere Erpresser-Software namens Cryptowall 3.0 zu sein, die laut Viruslist.com nach aktuellem Stand tatsächlich nicht ohne die Zahlung des Lösegelds entschlüsselt werden kann. Die verwendeten Server von Teslacrypt 2.0 haben aber mit Cryptowall nichts zu tun. Vermutlich wollen die Hintermänner von Teslacrypt 2.0 den »Ruf« von Cryptowall 3.0 für sich ausnutzen.

Was kann man dagegen tun?

Generell empfiehlt es sich natürlich zunächst, einer Infektion mit der Schadsoftware vorzubeugen, indem Sie einen aktuellen Virenscanner nutzen, Ihr Betriebssystem samt Browser und Plugins auf dem neusten Stand halten und beim Surfverhalten Vorsicht walten lassen. Ebenfalls eine triviale, aber sehr entscheidende Vorsichtsmaßnahme: Wirklich wichtige persönliche Dateien und Spielstände sollten Sie regelmäßig auf einem externen Speichermedium sichern, das nicht permanent mit Ihrem Rechner verbunden ist.

Sind die Daten gesichert, können Sie im Falle einer Infektion zur Not den zwar lästigen, aber meist sehr effektiven Schritt einer kompletten Neuinstallation des Betriebssystems gehen. Aussicht auf dauerhaften Erfolg haben Sie damit aber nur dann, wenn Sie wirklich alle Dateien von den im Rechner installierten Datenträgern wie Festplatten und SSDs sauber löschen. Um das tun zu können, erstellen Sie am besten einen bootfähigen USB-Stick, etwa mit dem Linux-basierten Parted Magic.

Ist der PC einmal infiziert, kann Teslacrypt von aktuellen Virenscannern oder Tools wie dem Teslacrypt Dectypter oder dem RakhniDecryptor je nach Version durchaus wieder unschädlich gemacht werden. Der Kaspersky-Report verweist natürlich auf die hauseigene AV-Software, die Dateien, auf die auf verdächtige Weise zugegriffen wird, automatisch sichern kann, sodass bei Notfällen ein Backup vorhanden ist. Außerdem bietet Kaspersky in Zusammenarbeit mit der niederländischen Polizei den kostenlosen Ransomware Decryptor an, der gegen die seit Ende 2014 verbreitete Erpresser-Software CoinVault hilft und viele Schlüssel enthält, um Daten wieder lesbar zu machen.

Die Virenscanner anderer Hersteller können aber gegebenenfalls gleichermaßen helfen, automatisch verloren sind Ihre Daten jedenfalls nicht. Das Lösegeld zahlen sollten Sie in keinem Fall, da Ihre Daten wie oben beschrieben ohnehin oft dennoch verschlüsselt bleiben und weil sich die Schadsoftware zur Not in den allermeisten Fällen durch das komplette Neu-Aufsetzen des Betriebssystems entfernen und der PC sich damit wieder uneingeschränkt nutzbar machen lässt.

Nur angemeldete Benutzer können kommentieren und bewerten.

Dein Kommentar wurde nicht gespeichert. Dies kann folgende Ursachen haben:

1. Der Kommentar ist länger als 4000 Zeichen.

2. Du hast versucht, einen Kommentar innerhalb der 10-Sekunden-Schreibsperre zu senden.

3. Dein Kommentar wurde als Spam identifiziert. Bitte beachte unsere Richtlinien zum Erstellen von Kommentaren.

4. Du verfügst nicht über die nötigen Schreibrechte bzw. wurdest gebannt.

Bei Fragen oder Problemen nutze bitte das Kontakt-Formular.

Nur angemeldete Benutzer können kommentieren und bewerten.

Nur angemeldete Plus-Mitglieder können Plus-Inhalte kommentieren und bewerten.