Auf der Sicherheitskonferenz Crypto 2014 in Santa Barbara, Kalifornien, führten israelische Experten vor, wie schon das Berühren eines Rechners ausreichen kann, um den darauf verwendeten Key für Verschlüsselungen auszulesen. Arbeitet der Prozessor des Rechners gerade daran, Daten zu ver- und entschlüsseln, so gibt es Schwankungen im Erdungspotential des Rechners, die gemessen werden können. Bei bestimmten Anwendungen zur Verschlüsselung treten dabei erkennbare Muster auf, die das Team der Universität von Tel Aviv speichern und mit einer speziellen Software analysieren kann.

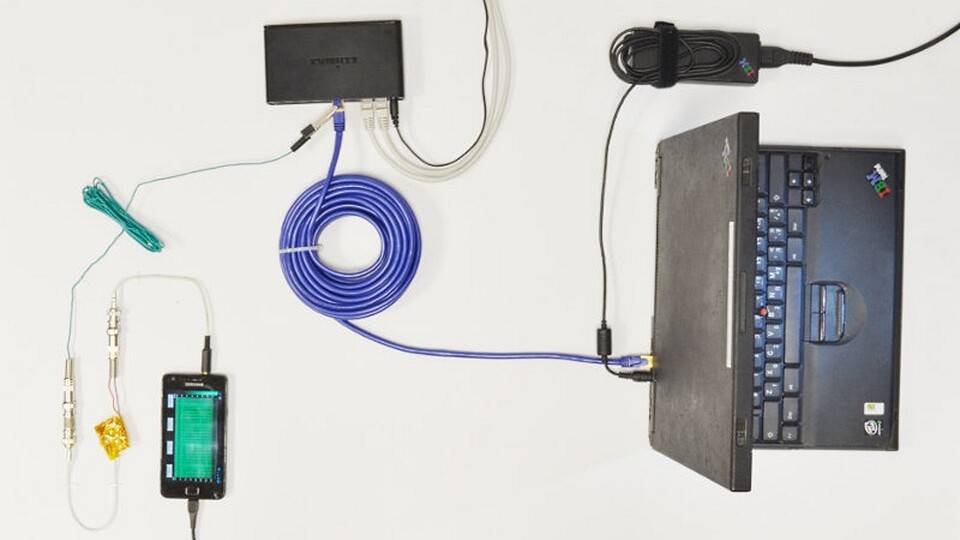

Für die Messungen des schwankenden Potentials reicht schon die Berührung des Laptops mit einem blanken Kabel oder auch mit der Hand und einem damit verbundenen Messgerät aus. Denkbar sind auch Messungen am Ende eines angeschlossenen USB- oder Netzwerkkabels. Wichtig ist dabei nur, dass die Messungen vorgenommen werden, wenn der Rechner gerade Daten entschlüsselt. Laut dem Sicherheitsexperten Eron Tromer konnten auf diese Weise auch für sehr sicher geltende Schlüssel ausgelesen werden.

Die Forscher weisen mit der neuen Methode erneut darauf hin, dass es unabhängig von der genutzten Softwareverschlüsselung auch immer indirekte Wege gibt, um Daten von einem Rechner zu erhalten. Diese sogenannten »Side-Channel«-Angriffe können beispielsweise auch den Stromverbrauch des Rechners oder sogar durch den Prozessor abgestrahlte Frequenzen für das Extrahieren von Daten verwenden, wie das gleiche Team schon in der Vergangenheit gezeigt hatte. Es gibt aber auch Abwehrmethoden, an denen die Forscher ebenfalls arbeiten und diese Entwicklern von Verschlüsselungssoftware zur Verfügung stellen. Führt der Rechner beispielsweise neben der Verschlüsselung gleichzeitig andere zufällige Berechnungen mit hoher Last aus, sollte das Signal der Schlüssel in den zusätzlichen Schwankungen untergehen.

Nur angemeldete Benutzer können kommentieren und bewerten.

Dein Kommentar wurde nicht gespeichert. Dies kann folgende Ursachen haben:

1. Der Kommentar ist länger als 4000 Zeichen.

2. Du hast versucht, einen Kommentar innerhalb der 10-Sekunden-Schreibsperre zu senden.

3. Dein Kommentar wurde als Spam identifiziert. Bitte beachte unsere Richtlinien zum Erstellen von Kommentaren.

4. Du verfügst nicht über die nötigen Schreibrechte bzw. wurdest gebannt.

Bei Fragen oder Problemen nutze bitte das Kontakt-Formular.

Nur angemeldete Benutzer können kommentieren und bewerten.

Nur angemeldete Plus-Mitglieder können Plus-Inhalte kommentieren und bewerten.