Update: Nachdem sich die Erpresser-Software Locky auch weiterhin stark verbreitet, hat sich Heise nun das Tool Anti-Ransomware von Malwarebytes angesehen, auf das auch wir schon hingewiesen hatten. Die Software befindet sich noch im Beta-Stadium und die erste Version wurde bereits veröffentlicht, bevor sich Locky erstmals bemerkbar gemacht hatte. Außerdem versucht Locky inzwischen mit immer wieder neuen Versionen, Virenscanner zu überlisten, was zumindest für einige Stunden funktioniert, bevor ein entsprechendes Update bereitsteht.

Laut dem Test bei Heise kann das Tool Anti-Ransomware Locky auch in diesen Versionen stoppen, erkennt die verräterischen Vorgänge jedoch erst, nachdem schon 20 Dateien verschlüsselt wurden. Doch da die aktuelle Version des Tools, die am 12. Februar 2016 veröffentlicht wurde, deutlich älter ist als die aktuellen Locky-Varianten, ist das laut Heise »eine beachtliche Leistung«.

Einen Test mit Teslacrypt 3 bestand das Tool komplett und verhinderte jegliche Verschlüsselung. Das Grundprinzip der Anti-Ransomware scheint also zu funktionieren. Malwarebytes rät allerdings selbst noch davon ab, die Software in diesem Zustand auf wichtigen Systemen einzusetzen, da es sich eben noch um eine Beta-Version handelt, in der Fehler entdeckt werden sollen.

Quelle: Heise

Originalmeldung: Eine neue Ransomware mit der Bezeichnung Locky hat sich anscheinend über einige Zeit unbemerkt verbreitet und Systeme infiziert, ohne zunächst tätig zu werden. Erst Anfang der Woche scheint die Schadsoftware dann ein entsprechendes Signal erhalten zu haben und verschlüsselt seitdem auf infizierten Rechnern wichtige Dateien mit mehr als 150 bekannten Endungen, um dann für die Entschlüsselung ein Lösegeld zu fordern.

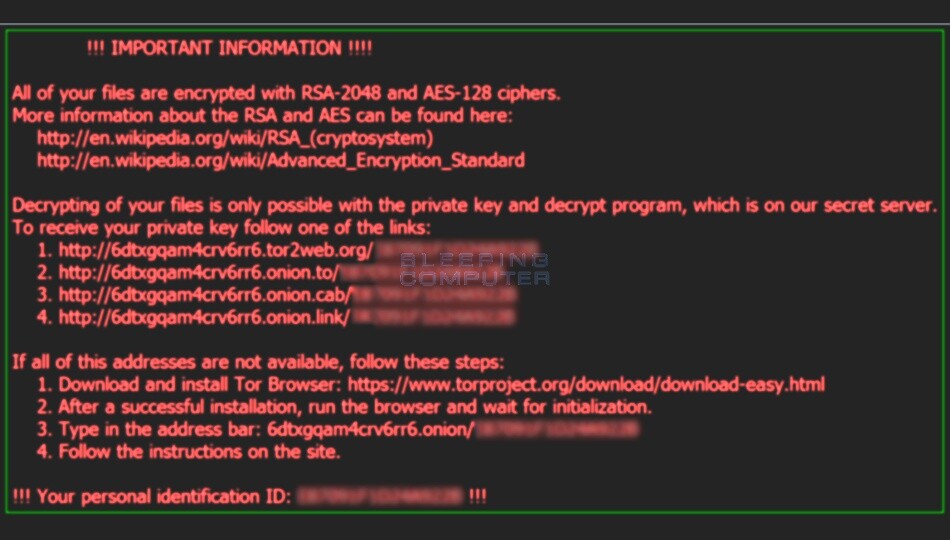

Die befallenen Dateien enden dann mit .locky, sind laut den Hintermännern mit einem 2.048 Bit langen RSA-Schlüssel und 128 Bit AES verschlüsselt und daher mit aktueller Technik nicht zu knacken. Locky greift nicht nur auf lokale Daten zu, sondern nutzt sogar Netzwerk-Freigaben, selbst wenn diese aktuell gar nicht mit dem Rechner verbunden sind. Gerade bei Unternehmen oder Organisationen kann das für große Probleme sorgen. Das geforderte Lösegeld beträgt einen Bitcoin, laut aktuellem Kurs sind das rund 375 Euro.

Die meisten Antiviren-Scanner erkennen Locky wohl inzwischen, doch wie Heise meldet, verbreitet sich die Schadsoftware trotzdem gerade in Deutschland besonders schnell. Aktuell sollen es pro Stunde rund 5.000 neu infizierte Rechner sein. Außerdem haben die Hintermänner ihre Schadsoftware inzwischen sogar auf Deutsch übersetzt und verändern nach der Infizierung und Verschlüsselung der Daten auch noch das Desktop-Hintergrundbild.

Die Verbreitung findet laut dem Bericht vor allem per E-Mail-Anhang und angebliche Rechnungen statt, die dafür sorgen sollen, dass sich der überraschte Empfänger das Dokument ansieht. Die im Office-Dokument enthaltenen Makro-Codes infizieren dann den Rechner. Es gibt aber auch Versuche, Locky über Flash und Browser-Sicherheitslücken zu verbreiten. Es ist also wichtig, seinen Rechner stets auf dem aktuellen Stand zu halten. Eventuell kann auch ein noch kostenloses Tool von Malwarebytes vor Infektionen schützen.

Quelle: Heise

Nur angemeldete Benutzer können kommentieren und bewerten.

Dein Kommentar wurde nicht gespeichert. Dies kann folgende Ursachen haben:

1. Der Kommentar ist länger als 4000 Zeichen.

2. Du hast versucht, einen Kommentar innerhalb der 10-Sekunden-Schreibsperre zu senden.

3. Dein Kommentar wurde als Spam identifiziert. Bitte beachte unsere Richtlinien zum Erstellen von Kommentaren.

4. Du verfügst nicht über die nötigen Schreibrechte bzw. wurdest gebannt.

Bei Fragen oder Problemen nutze bitte das Kontakt-Formular.

Nur angemeldete Benutzer können kommentieren und bewerten.

Nur angemeldete Plus-Mitglieder können Plus-Inhalte kommentieren und bewerten.