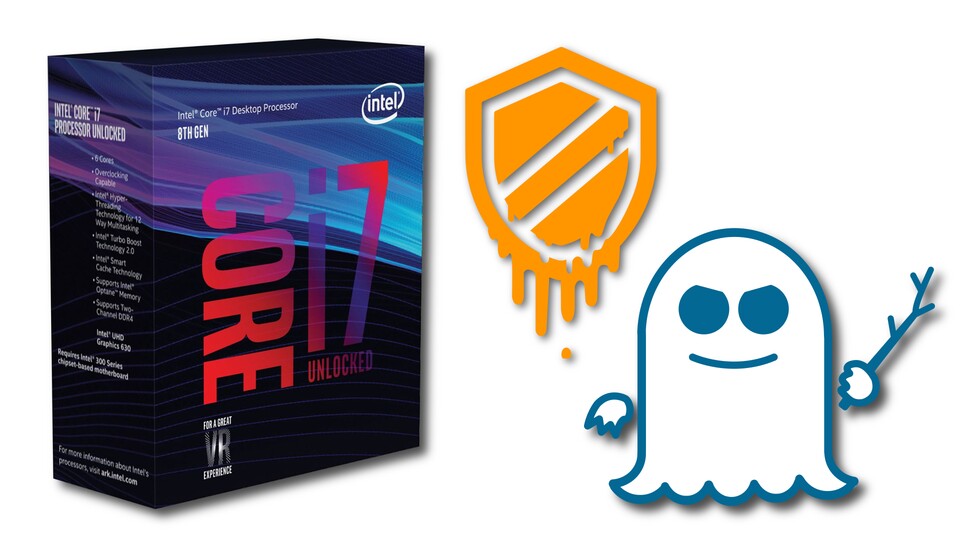

Anfang 2018 haben die Schwachstellen Meltdown und Spectre für viel Wirbel gesorgt. Nachdem einige Monate später weitere Lücken entdeckt wurden, hat die Antivirus-Firma Bitdefender nun erneut eine solche Lücke gefunden, die auf die spekulative Ausführung von Code setzt (via Computerbase).

Neue Sicherheitslücke in Intel-CPUs - Hyperthreading deaktivieren hilft ?

Auf der Black Hat USA in Las Vegas wurde die Schwachstelle vorgeführt, nachdem Bitdefender bereits ein Jahr mit Intel und Microsoft zusammengearbeitet hatte, um die Lücke zu schließen.

Bekannt ist bisher, dass die Sicherheitslücke nur auf Systemen mit Windows 64-Bit-Betriebssystem und einer Intel-CPU ab der Ivy-Bridge-Generation (Core i 3000) ausgenutzt werden kann.

Sicherheitslücken in Intel-CPUs - Patches kosten viel Performance

Patch von Microsoft bereits veröffentlicht

Bei diesem Angriff, der SWAPGSAttack genannt wird, geht es erneut darum, über die spekulative Ausführung auf eigentlich geschützte Bereiche im Arbeitsspeicher zuzugreifen. Diesmal gelingt der Angriff über einen Seitenkanal.

Dabei wird die spekulative Codeausführung von Intel mit dem spezifischen Befehl SWAPGS kombiniert, der bei Windows Gadgets verwendet wird. Damit werden auch die Schutzmechanismen gegen Meltdown und Spectre ausgehebelt.

Intel 10-Kerner für Dekstop-PCs - Immer noch 14nm, neuer Sockel immer wahrscheinlicher

Wirklich zur Gefahr dürfte die Sicherheitslücke aber nicht werden, denn von Microsoft gibt es bereits seit dem 09. Juli einen Sicherheitspatch, mit dem diese Schwachstelle geschlossen wird. Zudem ist für normale Anwender das Risiko für eine Ausnutzung der Schwachstelle nach erster Einschätzung relativ gering.

12:44

Ryzen 3000 & AMD Navi vorgestellt - Was können CPU & Grafikkarte?

Bisher gibt es nur theoretische Szenarien, wie diese Lücke auszunutzen wäre. Zudem ist sie hochkomplex und setzt tiefes Wissen über die Funktionsweise der Prozessoren und Fachkenntnisse über die spekulative Codeausführung voraus.

AMD erneut nicht betroffen

Nach Meltdown, Spectre und Zombieload (sowie deren Varianten) ist SWAPGSAttack die vierte große Sicherheitslücke, die in Intel CPUs entdeckt wurde.

Intel hat bereits in einer Mitteilung bestätigt, dass die Prozessoren von der SWAPGSAttack betroffen sind, das Sicherheitsupdate von Microsoft aber für den Schutz ausreichend sei. AMD kann erneut berichten, dass die eigenen Prozessoren auch von dieser Sicherheitslücke nicht betroffen sind.

»AMD ist sich der neuen Angriffe bewusst. Basierend auf verschiedenen Analysen sind AMD-Produkte nicht designed auf diesem GS-Wert nach einem spekulativen SWAPGS zu spekulieren«, heißt es in einer Stellungnahme.

Nur angemeldete Benutzer können kommentieren und bewerten.

Dein Kommentar wurde nicht gespeichert. Dies kann folgende Ursachen haben:

1. Der Kommentar ist länger als 4000 Zeichen.

2. Du hast versucht, einen Kommentar innerhalb der 10-Sekunden-Schreibsperre zu senden.

3. Dein Kommentar wurde als Spam identifiziert. Bitte beachte unsere Richtlinien zum Erstellen von Kommentaren.

4. Du verfügst nicht über die nötigen Schreibrechte bzw. wurdest gebannt.

Bei Fragen oder Problemen nutze bitte das Kontakt-Formular.

Nur angemeldete Benutzer können kommentieren und bewerten.

Nur angemeldete Plus-Mitglieder können Plus-Inhalte kommentieren und bewerten.