Update: Immer mehr Sicherheitsexperten sehen in dem neuen Angriff doch keine Ähnlichkeit mehr zu Petya und nennen die aktuelle Erpresser-Schadsoftware daher zum Teil explizit NotPetya. Ganz abgesehen von der Bezeichnung sind viele Experten davon überzeugt, dass eigentlich nur die Ukraine und dortige Unternehmen und Behörden das Ziel des Angriffs waren. Das sorgt auch dafür, dass stark bezweifelt wird, dass hinter dem Angriff »nur« Kriminelle stecken, denn mit diesen Zielen lässt sich eigentlich nicht besonders viel Lösegeld verdienen.

Immerhin haben Sicherheits-Experten nun eine sehr einfache Lösung gefunden, Rechner gegen NonPetya zu impfen. Wie Heise beschreibt, reicht es aus, drei Dateien namens perfc, perfc.dll und perfc.dat im Windows-Ordner zu erstellen und sie vor dem Überschreiben zu schützen. Natürlich sollten Windows und die eingesetzte Antiviren-Software ebenfalls immer auf dem neusten Stand sein. Viele der aktuell befallenen Systeme hatten noch immer nicht den im März von Microsoft veröffentlichten Patch gegen die genutzte Sicherheitslücke installiert.

NSA-Sicherheitslücke und zusätzliche Angriffe

Eine neue Ransomware namens Petwrap, die vermutlich mit der schon bekannten Version Petya verwandt ist, verbreitet sich seit gestern weltweit. Getroffen wurden vor allem Unternehmen, die von internationalen Anwaltsfirmen über Medien bis hin zum einem der größten Container-Logistiker reichen. Aus den USA gibt es auch Meldungen, dass erneut Krankenhäuser ihre IT-Systeme wegen der Erpresser-Schadsoftware nicht nutzen können.

Die neue Schadsoftware nutzt erneut die »Eternalblue«-Sicherheitslücke, die Wannacry verwendet hatte und die die NSA anscheinend jahrelang gekannt, aber nicht gemeldet hatte. Petwrap scheint aber auch viele weitere Möglichkeiten zu kennen, so dass selbst Systeme angegriffen werden können, die bereits gegen Wannacry gepatcht wurden. Auch die Verschlüsselung findet anders statt als bei anderen Ransomware-Versionen.

Statt Datei für Datei zu verschlüsseln, was je nach System sehr lange dauern und daher notfalls unterbrochen werden kann, startet Petwrap einen befallenen Rechner einfach neu und verschlüsselt dabei den Bereich des Master File Table (MFT) auf der Festplatte und macht den Master Boot Record (MBR) unbrauchbar. Damit sind zwar alle Daten theoretisch noch vorhanden, doch der Datenträger kann sie ohne diese Einträge nicht mehr lokalisieren.

E-Mail-Provider verhindert Kontaktaufnahme zur Lösegeldzahlung

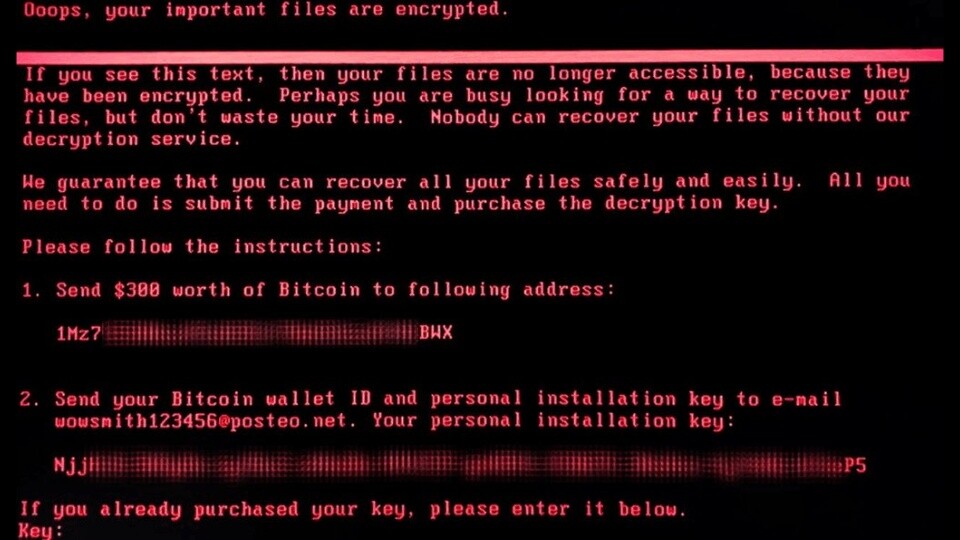

Petwrap ersetzt den MBR mit einem eigenen Code, der dann den üblichen Text anzeigt, der zur Zahlung eines Lösegelds auffordert. Doch selbst wenn Betroffene versuchen wollten, ihre Daten durch eine Zahlung wieder nutzbar zu machen, so ist das seit vielen Stunden gar nicht mehr möglich. Die E-Mail-Adresse zur Kontaktaufnahme stammt vom deutschen Anbieter Posteo, der bei Bekanntwerden jeden Zugang zu dieser Adresse blockiert hat. Das hat bei Sicherheitsexperten zu teils harschen Reaktionen geführt, wie dieser Tweet von MalwareHunterTeam beweist.

Link zum Twitter-Inhalt

Quelle: Hackernews, Posteo

Nur angemeldete Benutzer können kommentieren und bewerten.

Dein Kommentar wurde nicht gespeichert. Dies kann folgende Ursachen haben:

1. Der Kommentar ist länger als 4000 Zeichen.

2. Du hast versucht, einen Kommentar innerhalb der 10-Sekunden-Schreibsperre zu senden.

3. Dein Kommentar wurde als Spam identifiziert. Bitte beachte unsere Richtlinien zum Erstellen von Kommentaren.

4. Du verfügst nicht über die nötigen Schreibrechte bzw. wurdest gebannt.

Bei Fragen oder Problemen nutze bitte das Kontakt-Formular.

Nur angemeldete Benutzer können kommentieren und bewerten.

Nur angemeldete Plus-Mitglieder können Plus-Inhalte kommentieren und bewerten.