Jonathan Brossard nennt sein Tool laut Technology Review »Rakshasa“. Es dient dazu, den gewünschten Schadcode in einer Firmware des PCs zu verstecken, beispielsweise im BIOS oder aber auch in der Firmware einer anderen Hardwarekomponente. »Sobald jemand so eine Schurken-Firmware auf deinem Rechner installiert, hat er dich im Grunde für immer im Griff«, so Brossard auf der Black Hat-Sicherheitskonferenz in Las Vegas vor den anwesenden Experten.

Wenn ein PC mit Rakshasa Internetzugang erhält, kann er weiteren Programmcode herunterladen, der den Rechner angreifbar macht. Ohne Internetzugang ist Rakshasa nicht arbeitsfähig, doch das ist laut Brossard sogar ein Vorteil, denn wenn alle Daten immer nur über das Internet übertragen werden, gibt es im Dateisystem des befallenen Rechners keine Spuren. Nach der ersten Übertragung deaktiviert Rakshasa dann diverse Sicherheitskontrollen auf dem PC, die sonst Veränderungen am Betriebssystem oder im Arbeitsspeicher verhindern würden.

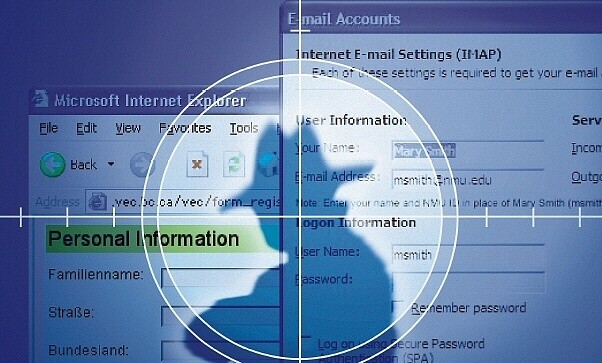

Beim nächsten Neustart werden die gewünschten Änderungen vorgenommen, die dann ihrerseits Zugriffsrechte verändern und Passwörter sowie andere Daten über das Internet zu den Hintermännern verschicken. Rakshasa wurde von Brossard mit Hilfe von Open-Source-Tools erstellt und arbeitet mit 230 verschiedenen Mainboards zusammen. Die Anzahl der angreifbaren PCs ist dementsprechend hoch, weil PC-Hersteller für ihre Serienmodelle meistens nur eine bestimmte Hauptplatine verwenden. Selbst eine Neuinstallation des Betriebssystems oder das Austauschen der Festplatte hilft in diesem Fall nicht gegen die Infizierung des Rechners. 43 Anti-Viren-Programme fanden ebenfalls keinen Grund zur Beanstandung bei vorhandenen Rakshasa.

Allerdings ist für die Erstinstallation Zugriff auf die Hardware notwendig, deren Firmware infiziert werden soll. Es würde allerdings auch schon reichen, eine entsprechende präparierte Komponente wie eine Netzwerkkarte einzubauen, ein Szenario, das auch bei Regierungen und Militärs Albträume verursacht. Immerhin gibt es bereits BIOS-Versionen, deren Code verschlüsselt ist und damit Rakshasa-ähnliche Angriffe verhindern – doch deren Verbreitung ist laut Brossard sehr gering. Ein Hardware-Hersteller mit bösartigen Absichten könnte derartige Hintertürchen aber ohnehin problemlos auf vielerlei Art einbauen, so der Sicherheitsexperte.

Übrigens gibt es auch für Macs eine ähnliche Möglichkeit des Angriffs. Der als »Snare« bekannte Experte Loukas K. hat auf der gleichen Konferenz vorgeführt, wie über einen manipulierten Thunderbolt-Ethernet-Adapter ein Rootkit im EFI-Bios eines Macs installiert werden kann, wie Heise meldet. Auch Apple sei informiert und habe die Angriffsmöglichkeit bereits bestätigt. Eine Lösung sei wegen Fähigkeiten von Thunderbolt aber sehr schwierig

Nur angemeldete Benutzer können kommentieren und bewerten.

Dein Kommentar wurde nicht gespeichert. Dies kann folgende Ursachen haben:

1. Der Kommentar ist länger als 4000 Zeichen.

2. Du hast versucht, einen Kommentar innerhalb der 10-Sekunden-Schreibsperre zu senden.

3. Dein Kommentar wurde als Spam identifiziert. Bitte beachte unsere Richtlinien zum Erstellen von Kommentaren.

4. Du verfügst nicht über die nötigen Schreibrechte bzw. wurdest gebannt.

Bei Fragen oder Problemen nutze bitte das Kontakt-Formular.

Nur angemeldete Benutzer können kommentieren und bewerten.

Nur angemeldete Plus-Mitglieder können Plus-Inhalte kommentieren und bewerten.