Standardmäßig deaktiviert

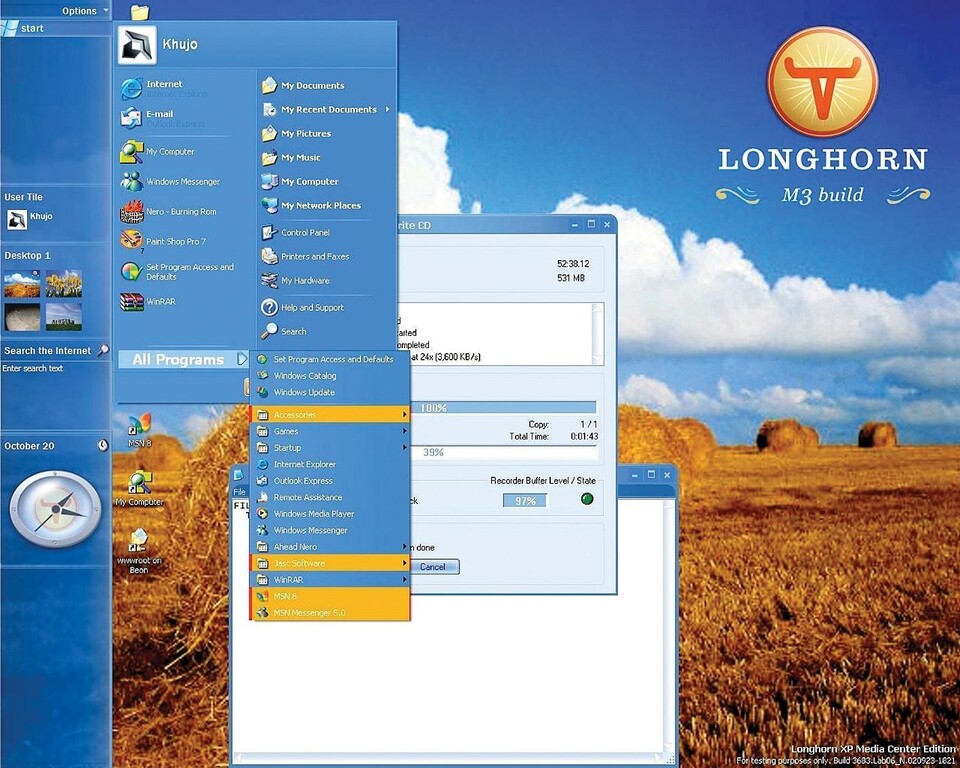

Der für TCPA notwendige Verschlüsselungschip TPM ist standardmäßig deaktiviert. Sie als Anwender entscheiden also, ob Sie das System nutzen. Dabei gibt es im Mainboard-Bios voraussichtlich drei Stufen. Entweder schalten Sie TCPA komplett aus, oder Sie aktivieren nur die lokale Datenverschlüsselung. In diesem Betriebsmodus brauchen Sie keinen Internetzugang. Die dritte Einstellung ermöglicht den Zugriff auf TCPA-abgesicherte Webseiten, zum Beispiel für Homebanking. Allerdings funktioniert TCPA nur, wenn Hard- und Software zusammenarbeiten. Bevor der Chip also einen Dienst aufnimmt, müssen Sie die passenden Funktionen des Betriebssystems aktivieren. Nach aktuellem Stand unterstützt Linux TCPA ab Ende 2003 und Windows ab dem XP-Nachfolger Longhorn Ende 2004. Laut Microsoft und Intel lassen sich die TCPA-Komponenten des Betriebssystems jederzeit an- und abschalten, fraglich ist allerdings, ob dies so bleibt.

Sicherheitsmechanismus

Während Zugriffsicherungen wie Passwörter oder mobile Speichermedien (Compact Flash Card) den Anwender authentifizieren, authentifiziert TCPA die PC-Hard- und Software. Es stellt also sicher, dass kein Hacker oder ein anderer Unbefugter den PC verändert hat. Die dazu nötigen Schlüssel hält er laut einer FAQ der TCPA (www.gamestar.de Quicklink: 42) stets geheim, um Hackern keinen Angriffspunkt zu bieten. Für die Kommunikation außerhalb des TPM ist von den Schlüsseln lediglich ein Hash sichtbar, also ein einmaliges Abbild, das keine Rückschlüsse ermöglicht und so die Privatsphäre schützt. Wenn Sie TCPA aktiviert haben, prüft das TPM beim PC-Start die Integrität Ihres Systems: zuerst das Bios, dann folgt wie heute auch eine eventuelle Passwort-Abfrage. Anschließend kontrolliert es Bootloader, Betriebssystem-Kernel und Software wie Virenscanner. Das erschwert Hackern, Anti-Viren-Tools auszutricksen - die PC-Sicherheit steigt. Nachteil: Mittels TCPA verschlüsselte Dateien werden unbrauchbar, wenn der Schlüssel weg ist. Erst auf Nachfrage von GameStar verriet Intels Security Architect David Grawrock die Backup-Strategie. So lassen sich die Eigenschaften des TPMs auf einer Diskette passwortgeschützt speichern und später auf ein neues TPM übertragen.

Nur angemeldete Benutzer können kommentieren und bewerten.

Dein Kommentar wurde nicht gespeichert. Dies kann folgende Ursachen haben:

1. Der Kommentar ist länger als 4000 Zeichen.

2. Du hast versucht, einen Kommentar innerhalb der 10-Sekunden-Schreibsperre zu senden.

3. Dein Kommentar wurde als Spam identifiziert. Bitte beachte unsere Richtlinien zum Erstellen von Kommentaren.

4. Du verfügst nicht über die nötigen Schreibrechte bzw. wurdest gebannt.

Bei Fragen oder Problemen nutze bitte das Kontakt-Formular.

Nur angemeldete Benutzer können kommentieren und bewerten.

Nur angemeldete Plus-Mitglieder können Plus-Inhalte kommentieren und bewerten.