Erneut macht ein gefährlicher Trojaner das Internet unsicher: WannaCry verschlüsselt wie zahlreiche seiner Vorgänger Datenträger und verlangt eine Zahlung via Bitcoin als Lösegeld für den Entschlüsselungskey. Betroffen sind ältere Windows-Versionen (Windows 10 ist nicht betroffen), auf denen das im März von Microsoft ausgelieferte Sicherheitsupdate nicht installiert wurde. Dieses Update schloss eine zuvor von der NSA entdeckte und genutzte Lücke im Betriebssystem. Diese Lücke wurde von den sogenannten »Shadowbrokers« öffentlich gemacht um Microsoft zu einem raschen Update zu zwingen. Das Vorgehen hatte nur teilweise Erfolg: Zwar veröffentlichte Microsoft in verdächtig kurzer Zeit ein Update, allerdings grassiert nun ein Trojaner, der Systeme befällt, die eben nicht auf dem neuesten Stand gebracht wurden. »Never touch a running System hat heutzutage halt durchaus Gefahrenpotential.

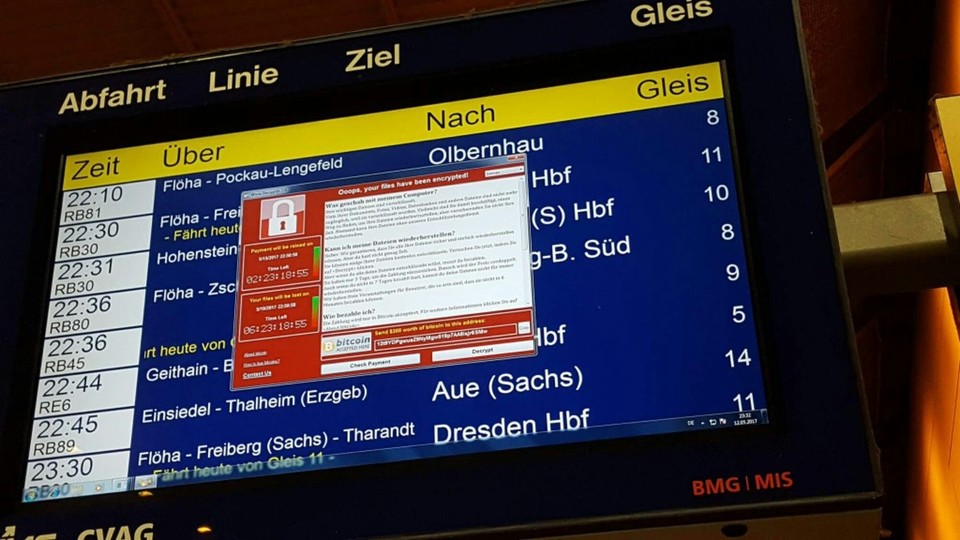

Anzeigetafeln der Deutschen Bahn ausgeschaltet

Nachdem im Laufe der vergangenen Tage bereits Rechner des britischen Gesundheitssystems infiziert wurden, woraufhin es zu Störungen bei der medizinischen Versorgung kam, bestätigt nun auch die Deutsche Bahn eine Infizierung. Betroffen sind zahlreiche Systeme der Anzeigetafeln an Bahnhöfen sowie die Videoüberwachung der Bahnhöfe. Zwar stellt die Bahn die Technik für die Bundespolizei bereit, Systeme der Bundespolizei selbst seien aber nicht betroffen meldet das Innenministerium. Auch der Fernverkehr ist laut Bahn durch die Angriffe nicht beeinträchtigt. Zumindest nicht mehr als sonst auch.

Bereits zehntausende Rechner infiziert, Tendenz steigend

Das Antiviren-Unternehmen Avast beziffert die infizierten Rechner auf über 75.000 in 99 Ländern, Tendenz steigend. Und das, obwohl es bereits seit März ein Update gegen die Sicherheitslücke gibt und aktuelle Installationen mit Windows 10 überhaupt nicht betroffen sind - MacOS und Linux natürlich ebenfalls nicht. Der Patch MS17-010 von Microsoft sollte unbedingt installiert werden. Auch für ansonsten von weiteren Updates ausgenommenen Betriebssystemen wie Windows XP hat Microsoft noch einen Patch entwickelt.

Das Update ist auch deshalb wichtig, da WannaCry es sich nicht auf dem infizierten Rechner gemütlich macht. Der Wurm infiziert zusätzliche alle anderen angeschlossenen (und schreibfähigen) Datenträger und damit auch externe Festplatten (sofern verbunden) und Netzwerkdatenträger. Zwar unterscheidet sich WannaCry kaum von früheren Crypto-Trojanern, neu ist allerdings die Quelle aus NSA-Beständen.

Update - Domainregistrierung stoppt Angriff

Update: Auch wenn WannaCry weiterhin Rechner befällt und bereits verschlüsselte Inhalte verschlüsselt bleiben wurde bereits eine Möglichkeit gefunden, ihn einzudämmen - auch abseits der wichtigen Windows-Updates. So fand ein Security-Experte eher zufällig einen Kill-Switch im Code des Schädlings. Dieser Notschalter wurde offenbar von den Entwicklern selbst dort platziert um eine weitere Verbreitung stoppen zu können.

Der Forscher bei Malwaretech fand heraus, dass der Trojaner einen Request an eine bestimmte Internetadresse mit dem sehr kryptischen Namen »www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com« sendet - kommt eine Antwort, stoppt der Trojaner seine Verbreitung. Der Trojaner-Experte registrierte die Domain umgehend für nur 10,69 US-Dollar und richtete dort auf der Adresse einen Server ein um weitere Informationen zu sammeln. Seitdem vom Server eine Antwort auf die Requests des Trojaners kommt, verbreitet er sich tatsächlich nicht weiter. Gebannt ist die Gefahr dennoch nicht: Die große Verbreitung trotz allem weiterhin ungesicherter Rechner dürfte sehr schnelle weitere Varianten dieses Angreifers provozieren.

Update 2: Laut FeFe blockieren diverse Antiviren-Programme ausgerechnet die Killswitch-Domain, so dass das Virentool die Verbreitung sogar weiter befördert anstatt sie einzudämmen.

Quelle: FeFes Blog, Kill-Switch, Sicherheitsupte MS17-010, Patch für ältere Windows-Versionen

Nur angemeldete Benutzer können kommentieren und bewerten.

Dein Kommentar wurde nicht gespeichert. Dies kann folgende Ursachen haben:

1. Der Kommentar ist länger als 4000 Zeichen.

2. Du hast versucht, einen Kommentar innerhalb der 10-Sekunden-Schreibsperre zu senden.

3. Dein Kommentar wurde als Spam identifiziert. Bitte beachte unsere Richtlinien zum Erstellen von Kommentaren.

4. Du verfügst nicht über die nötigen Schreibrechte bzw. wurdest gebannt.

Bei Fragen oder Problemen nutze bitte das Kontakt-Formular.

Nur angemeldete Benutzer können kommentieren und bewerten.

Nur angemeldete Plus-Mitglieder können Plus-Inhalte kommentieren und bewerten.