Ältere Hardware, Notebooks & Co

Schwieriger sieht es mit älteren CPU-Generationen wie Haswell (Core i 4000), Ivy Bridge (Core i 3000) oder Sandy Bridge (Core i 2000) aus. Zum Testzeitpunkt gab es noch keine entsprechenden Microcode-Updates, gleiches gilt für AMD-Plattformen. Das dürfte sich aber im Laufe der Zeit ändern, hier lohnt sich also ein regelmäßiger Blick auf die Support-Seite des Mainboard-Herstellers.

Besitzt ihr dagegen einen Komplett-PC, ein Notebook oder ein anderes Gerät, das nicht auf eine einzeln im Handel erhältliche Hauptplatine setzt, seid ihr darauf angewiesen, ein entsprechendes Microcode-Update vom System-Hersteller zu bekommen. Das könnte in Einzelfällen allerdings noch eine ganze Weile dauern, da vor allem etwas ältere Systeme unserer Erfahrung nach häufig nicht mit regelmäßigen Updates versorgt werden.

Für diese Fälle empfehlen wir euch, direkten Kontakt mit dem Anbieter eures PCs aufzunehmen. Einerseits besteht die Möglichkeit, dass es bereits ein Update gibt, das aber nicht so leicht auf den offiziellen Support-Seiten zu finden ist (oder dort gar nicht erst zum Download angeboten wird).

Andererseits dürften solche Anfragen die Wahrscheinlichkeit erhöhen, dass überhaupt an einem passenden Update gearbeitet wird.

Sicherheitscheck mit der Powershell

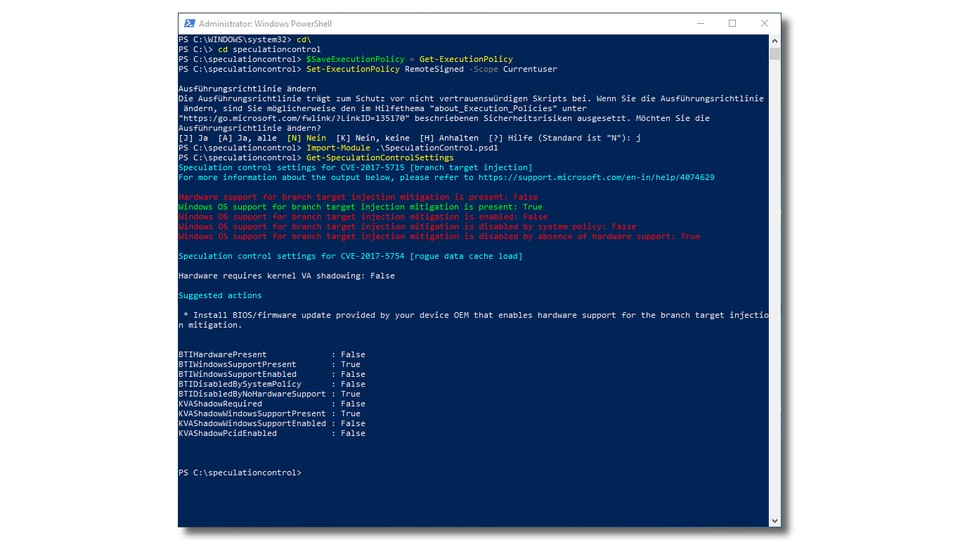

Um sicher zu gehen, dass die Updates erfolgreich installiert wurden, hilft ein von Microsoft zur Verfügung gestelltes Script für die Eingabeaufforderung per Powershell. Wie schon in unserem Übersichtsartikel zu den Sicherheitslücken beschrieben hat auf unseren Rechnern unter Windows 10 stets das folgende Vorgehen eine zuverlässige Ausführung des Scripts ermöglicht:

- Entpacken der Zip-Datei (etwa in den Ordner »C:\SpeculationControl)

- »PowerShell« im Suchfeld des Startmenüs eingeben, rechts auf den entsprechenden Eintrag klicken und »Als Administrator ausführen« auswählen

- Die folgenden Befehle eingeben:

- $SaveExecutionPolicy = Get-ExecutionPolicy

- Set-ExecutionPolicy RemoteSigned -Scope Currentuser

- Sicherheitsabfrage mit»J« und der Enter-Taste bestätigen und weitere Befehle eingeben:

- cd c:\SpeculationControl

- Import-Module .\SpeculationControl.psd1

- Get-SpeculationControlSettings

Danach sollte man laut Microsoft noch den Befehl Set-ExecutionPolicy $SaveExecutionPolicy -Scope Currentuser eingeben und die Anfrage wieder mit »J« und Enter bestätigen, um die Ausführungsrichtlinien zurückzusetzen.

Die erste Gruppe von Einträgen mit »True«- oder »False«-Angaben (»branch target injection«), die über das Script ausgegeben wird, widmet sich Spectre in der Variante 2, die nächste Meltdown (»rogue data cache load«). Grüne Einträge stehen für verbesserten Schutz, rote für fehlenden.

Auf unseren Intel-PCs waren alle Einträge grün markiert, nachdem wir das Windows-Update und das Microcode-Update installiert haben. Bitte beachtet allerdings, dass das nicht mit einem völligen Schutz gleichzusetzen ist, da für Spectre in der Variante 1 Anwendungsspezifische Updates nötig sind.

Wer nicht auf die PowerShell zurückgreifen möchte, der kann auch Tools wie den Spectre Meltdown CPU Checker von Ashampoo oder inSpectre von Steve Gibson nutzen, um zu prüfen, ob die Schutzmaßnahmen aktiv sind. Letzteres bietet sogar die Möglichkeit, die Maßnahmen wieder zu deaktivieren (auch wenn das generell eigentlich nicht empfehlenswert ist).

Nur angemeldete Benutzer können kommentieren und bewerten.

Dein Kommentar wurde nicht gespeichert. Dies kann folgende Ursachen haben:

1. Der Kommentar ist länger als 4000 Zeichen.

2. Du hast versucht, einen Kommentar innerhalb der 10-Sekunden-Schreibsperre zu senden.

3. Dein Kommentar wurde als Spam identifiziert. Bitte beachte unsere Richtlinien zum Erstellen von Kommentaren.

4. Du verfügst nicht über die nötigen Schreibrechte bzw. wurdest gebannt.

Bei Fragen oder Problemen nutze bitte das Kontakt-Formular.

Nur angemeldete Benutzer können kommentieren und bewerten.

Nur angemeldete Plus-Mitglieder können Plus-Inhalte kommentieren und bewerten.